SHA1

- 1b41c5e14f17d3a695c94fcbe696294ec0bc96f2 (dmg)

- a6a6d0050d9ac5d69eef7228cfd0fb4480e06bb1 (mach-o)

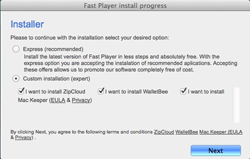

Un installateur d’applications indésirables ciblant Mac OS X. Lors de son lancement, ce malware lit le fichier de configuration ".payload" stocké dans le dossier du malware. Il possède un autre fichier "payload" qu'il n'utilise pas. Ce fichier possède la structure suivante :

host|hex-encoded jsonLe format de JSON :

{

"publisher": "790",

"uid": "14375585952507RhhhlENdR",

"campaign": "1882",

"extra": {

"ttbpromo": "DDL",

"ttbaff": "54ec7d5f5f1c1e2452000008",

"nrid": "14375585952507RhhhlENdR",

"ip": "213.***.**.60",

"tt": "aac2d73c437d76f03ba0609d4e2a6bcae556aa8e",

"ttbtt": "ddl",

"lpd": "www.best*****pp.com",

"ttbhash": "IP1lNCYV",

"requestHost": "admin.best*****file.com",

"ttbvar": "",

"referer": "",

"build": "469",

"time": "2015/07/22 10:49:55",

"ttbts": "55759fba5f1c1e6c39000000",

"userAgent": "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_9_5) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2272.118 Safari/537.36",

"fileName": "MPlayer",

"osVersion": "0",

"os": "MacOSX",

"browser": "ch"

},

"url": "",

"usedBrowser": "ch",

"sign": "sm1",

"caption": "",

"host": "domain.com",

"carrier": "FastPlayerMac"

}Après son lancement, l'installateur remplace le sous-domaine du serveur C&C par la valeur «api», par exemple si le fichier de configuration utilise l'URL "admin.best*****file.com", l'adresse du serveur C&C sera "api.best*****file.com".

Pour obtenir la liste des applications qui seront installées, l'installateur génère l'URL et la crypte en utilisant une clé générée de façon aléatoire. Pour le chiffrement, il utilise AES en mode CBC. Ensuite, il génère la ligne :

hexencode(iv+key+encoded_url)et envoie la requête suivante :

http://api.<domen>/<hexencoded>L'URL du serveur qui fournit les applications est générée comme suit :

http://api.<domen>/stan/api/<publisher>/<campaign>/<carrier>/<language>/<region>/?browser=<browser>&ip=<ip>Les champs suivants sont empruntés du fichier de configuration :

publisher

campaign

carrier

ip

browserLa variable browser peut avoir les valeurs suivantes :

["ff", "ch", "sf","op"]Tous les autres champs sont remplis par les données déterminées en fonction de l'OS.

La réponse du serveur C&C est cryptée par une clé intégrée au corps de l'installateur et comprend la liste des applications qu'il peut installer sur le Mac infecté. La réponse possède les champs suivants :

- id - l'identificateur de l'application à installer. Selon le nombre d'id disponibles, il existe 736 options possibles.

- score – l' évaluation " de l'application. Comme le nombre d'applications à installer simultanément est limité, l'installateur essaie de créer une liste optimale de logiciels (qui n'ont pas de conflits avec le système et entre eux) avec une évaluation maximum.

- appUrl – l'adresse pour télécharger un fichier.

- restrictions - liste des id d'applications proposées pour être installées. Par exemple, il ne va pas installer en même temps MacKeeper et MacKeeper Grouped.

Chaque application comprend 3 champs, contenant des scripts en JavaScript, cryptés en Base64 :

- preCheck - vérifie si l'application est déjà installée dans le système ;

- macBehavior - code qui installe l'application ;

- postCheck - vérification de la réussite de l'installation.

Le malware prévoit le mode Custom Installation, qui permet de refuser d'installer des logiciels supplémentaires.