SHA1:

- 71b1c32f89dcd3c2cbdb9f0e50685025f6f5f59b

- 75c24cc6bbfa89f5f4a622913f762b76dd7a24af

Le plugin malveillant pour Google Chrome comprend trois scénarios en JavaScript. Si l'utilisateur dont le navigateur contient cette extension s'authentifie sur le réseau social Facebook, le plugin vérifie location.hostname, si la valeur est différente de facebook.com, le script se termine.

Le Trojan retire l’uid depuis les fichiers cookies, et il retire le jeton crsf depuis la page du réseau social. À des intervalles de 10 microsecondes, le Trojan supprime de l'interface Web de la page Facebook les blocs avec les classes suivantes :

- _5ce

- uiToggle wrap

- logoutMenu

- uiPopover

- UFICommentCloseButton

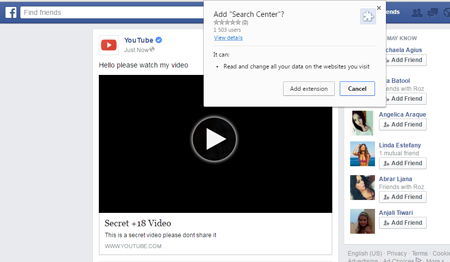

Puis le Trojan crée une page de communauté dont le nom est généré automatiquement. En utilisant l'ID de la communauté, la photo de sa victime en tant qu'avatar et l'adresse de la page Web tirée du fichier de configuration, le Trojan crée un post au format " partager le lien " et le publie dans son fil d'actualité avec un certain intervalle. Compte tenu du fait que dans son post, le Trojan " mentionne " tous les amis de l'utilisateur dont il a reçu les noms grâce à la liste obtenue précédemment, ce message apparaît également dans leur fil d'actualité.

Le lien affiché redirige l'utilisateur Facebook vers une page Web imitant l'apparence du réseau Facebook (dans le cas où l'utilisateur clique sur ce lien depuis un autre site Web, il est redirigé vers une page Web vide). La page affiche un composant similaire à un composant de lecteur vidéo standard. Si l'internaute utilise le navigateur Chrome, lorsqu'il tente d'afficher cette vidéo, une boîte de dialogue apparaît et lui propose de télécharger et d’installer un plugin pour son navigateur. A place du plugin, une copie de Trojan.BPlug.1074 ainsi que d'autres plugins peuvent être installés.