Ce Trojan est conçu pour voler les données confidentielles de clients de la banque sud-coréenne Kookmin Bank. Il est distribué sous couvert d’une application bancaire officielle. Il porte l'icône et le nom de l'original.

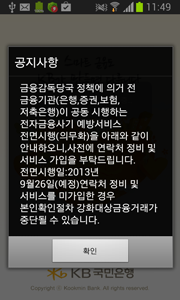

Après sont lancement, le Trojan affiche une notification indiquant que l'appareil mobile est protégé par l'antivirus AhnLab V3 Mobile Plus, imitant ainsi le fonctionnement de l'application bancaire originale, qui effectue également cette vérification.

|

|

Dans le même temps, le Trojan vérifie la présence, dans le dossier racine de la carte mémoire, de certificats NPKI. S'ils sont présents, le Trojan place leur copie dans des archives zip, stockées près des fichiers originaux, puis affiche une fenêtre de dialogue où il donne les informations sur les fichiers trouvés.

Si l'utilisateur clique sur un des éléments dans la liste, Android.Banker.26.origin affiche une nouvelle boîte de dialogue qui vous demande un mot de passe pour le certificat.

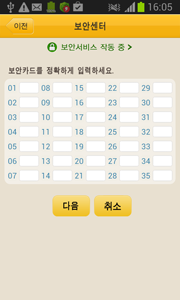

Le Trojan utilise le moyen suivant pour vérifier le mot de passe entré : si sa longueur est supérieure ou égale à six caractères, le logiciel malveillant alerte la victime d’une erreur et demande à entrer le mot de passe une nouvelle fois, en gardant dans la mémoire temporaire la valeur précédente (si la valeur est inférieure à six caractères, elle ne sera pas sauvegardée). Si la nouvelle valeur correspond à la précédente et dépasse 6 caractères, le Trojan Android.Banker.26.origin passe à l'étape suivante de la collecte de l'information confidentielle. Le logiciel malveillant demande notamment les données suivantes :

- name;

- id_first – id_second;

- account;

- account password.

Lorsque l'utilisateur sélectionne le dernier point - la saisie de mot de passe - le Trojan affiche un formulaire séparé qui accepte une valeur numérique d’au moins 4 caractères.

Après avoir reçu les données requises, Android.Banker.26.origin propose à sa victime d’indiquer le numéro de sa carte de crédit.

Toutes les données recueillies par le malware y compris les certificats et le numéro IMEI de l'appareil mobile seront envoyées au serveur distant, dont l'adresse est http://xxx.xx.177.105:80/v/. Ces données sont envoyées en JSON avec la structure suivante :

{:"clientId" :

"accountName" :

"accountNo" :

"accountPsw" :

"bkType" :

"certPath" :

"card" :

"transPsw" :

"certPsw" :

"personIdFirst" :

"personIdSecond" :

"fileName" :}